CÓMO DETECTAR SI UN DOCUMENTO DE OFFICE POSEE CÓDIGO MALICIOSO

Entre las estrategias utilizadas por los cibercriminales para intentar infectar las computadoras de sus víctimas es mediante él envió de documentos del paquete de Office (documentos de texto, hojas de cálculo, presentaciones, entre otros) con contenido malicioso. El documento puede estar adjunto en un correo electrónico o en algunos casos comprimido dentro de otro archivo, por ejemplo, un archivo ZIP.

Estos documentos utilizados como señuelo suelen hacer referencia a distintas temáticas (facturas, comprobantes, etc.) con el objetivo de hacer creer que se trata de un archivo legítimo y de esta manera engañar al usuario para que lo ejecute. Así, el atacante logra correr su código malicioso en el equipo de la víctima, como puede ser, por ejemplo, un spyware que se descargue desde un sitio malicioso o desde un sitio legítimo que fue comprometido.

Los cibercriminales aplican distintas técnicas sobre estos documentos del paquete Office para evadir las soluciones de seguridad instaladas en el equipo y ocultar sus intenciones. Algunas de estas técnicas son el uso de las macros con distintos niveles de ofuscación o la descarga de un template desde una URL maliciosa embebida dentro del documento.

- Archivos con extensión terminada en X (docx, xlsx, etc.): Podemos abrir estos archivos con alguna herramienta de compresión/descompresión. Una vez descomprimido, observaremos la existencia de muchos archivos. Por ejemplo, el archivo [Content_Types].xml que contiene información de todo el documento; o archivos que terminan con la extensión “rels” (por ejemplo “document.xml.rels”) que son utilizados para establecer relaciones entre distintas secciones del documento —estilos, pie de página o URL con enlaces externos.

- Macros: Una macro es una serie de instrucciones agrupadas bajo un mismo comando que permiten ejecutar una tarea de forma automática en un documento. De esta manera, los cibercriminales desarrollan macros (por lo general utilizando el lenguaje de programación Visual Basic) para ponerlas dentro de documentos con fines maliciosos.

- Object Linking and Embedding (OLE): es una tecnología que permite tomar un Objeto de un documento y colocarlo en otro; por ejemplo, incluir una tabla de una planilla de Excel en un documento de Word. Los criminales pueden utilizar estos objetos OLE para incluir código malicioso desarrollado, por ejemplo, en Visual Basic o JavaScript, para que se ejecute cuando el usuario interactúa con ellos.

Métodos para determinar si tienen contenido malicioso:

- Buscar el archivo en Virus total que ofrece la posibilidad de analizar archivos sobre distintas soluciones de seguridad, así como también realizar búsquedas de un archivo por hash o realizar búsquedas a partir de una URL.

- Detectar URL maliciosas en el documento: los cibercriminales en vez de poner el código malicioso en el documento lo que hacen es invocar a otro documento mediante una URL maliciosa y al momento de abrirlo, no estamos viendo el contenido del documento en sí, sino que estamos viendo otro documento que se descargó de Internet. Esta técnica también es conocida como template injection.

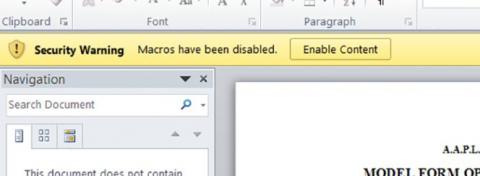

- Detectando macros desde el documento: antes de abrirlo debemos tener habilitada la protección contra macros.

- Analizando texto invisible: Este código es posible que este con un tamaño de letra muy chico y del mismo color que el de la hoja del documento, logrando así que una persona no lo pueda detectar a simple vista. En caso de detectar algo así estaríamos ante un indicador de que probablemente el archivo contiene un código malicioso.

Recomendaciones:

- Es importante recordar que los cibercriminales constantemente están creando nuevas técnicas de evasión u ofuscación, por lo que es posible que algunas de estas técnicas (o todas) no puedan aplicarse en algún caso particular.

- Al realizar análisis sobre un documento es conveniente hacerlo dentro de una máquina virtual para evitar una posible infección sobre la computadora física.

- Si recibe documentos cuya procedencia se desconoce, es recomendable no descargarlo ni tampoco ejecutarlo.

Añadir nuevo comentario