HACKERS USAN FALSOS SITIOS WEB PARA INFECTAR CON MALWARE

Un grupo de actores de amenazas está promocionando sitios web que se hacen pasar por las plataformas oficiales de Microsoft Store y Spotify con el objetivo de distribuir malware para el robo de información financiera confidencial.

Los expertos mencionan que el ataque se lleva a cabo a través de publicidad maliciosa empleada para atraer a usuarios desprevenidos a estos sitios web maliciosos. Los hackers incluso emplean aplicaciones de juegos para móvil.

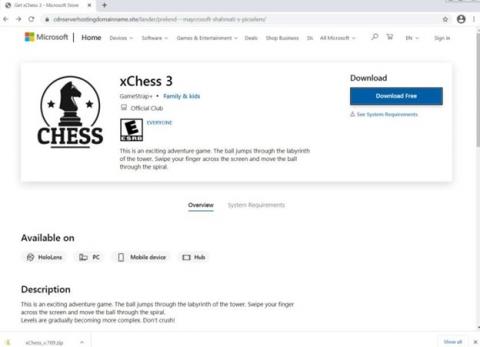

Al hacer clic en el anuncio, los usuarios son redirigidos a una página falsa para descargar la aplicación de ajedrez en línea falsa ‘xChess 3’, que se descarga automáticamente desde un servidor de Amazon Web Services (AWS). El archivo zip descargado se llama ‘xChess_v.709.zip’, también identificado como el malware Ficker (también conocido como FickerStealer), empleado para robar información del sistema infectado.

Otro intento de los hackers se basa en la publicación de anuncios falsos de Spotify o sitios web para la conversión de documentos en línea. Al visitar estos sitios web, se inicia automáticamente la descarga de un archivo ZIP que contiene el malware Ficker.

Los creadores de Ficker aseguran que el malware puede robar otro tipo de información, incluyendo billeteras de criptomoneda, documentos en diversos formatos e incluso realizar capturas de pantalla en los sistemas infectados. La información recopilada se compila en un archivo ZIP y se transmite a los servidores de los atacantes.

Finalmente, debido a las amplias funcionalidades de este malware, las víctimas de esta campaña deben cambiar inmediatamente sus contraseñas en línea, verificar los firewalls en busca de reglas de reenvío de puertos sospechosas y realizar un análisis antivirus completo de su computadora o dispositivo para verificar si hay malware adicional.

Recomendaciones:

- Recuerde la importancia de seguir algunas buenas prácticas como descargar las aplicaciones desde plataformas oficiales, mantener nuestros dispositivos actualizados o revisar los permisos que se otorgan a las aplicaciones que vamos a instalar.

- Los sitios web legítimos siempre redirigen al usuario a Google Play en lugar de descargar directamente el Android Package Kit (APK).

- Mantener el sistema operativo actualizado con los últimos parches de seguridad y todas las aplicaciones que tengamos instaladas.

- Conviene instalar y mantener una solución antimalware, incluyendo un firewall correctamente configurado para permitir el acceso exclusivo de las aplicaciones y servicios necesarios.

- Instalación de herramientas tipo Endpoint Detection and Response, o sistema de protección tanto en dispositivos móviles que permita un monitoreo y respuesta continua para mitigar las amenazas cibernéticas, incluso sofisticadas que pasan desapercibidos por herramientas tradicionales.

- Mantener los sistemas de antivirus actualizados con las últimas firmas disponibles.

- Mantener los Sistemas Operativos, el software de ofimática y el resto de software instalado en los equipos actualizados con los últimos parches de seguridad.

- Evitar el uso de software que no disponga de soporte oficial

- Deshabilitar el uso de macros en ficheros ofimáticos y mantener siempre que se desconfíe de su origen la vista protegida activada.

- Bloquear archivos adjuntos de correo electrónico comúnmente asociados con malware (por ejemplo, .dll y .exe).

- Bloquear archivos adjuntos de correo electrónico que no puedan ser analizados por software antivirus (por ejemplo, archivos .zip).

- Implementar un programa antivirus.

- Tener cuidado al abrir archivos adjuntos de correo electrónico, incluso si se espera el archivo adjunto y el remitente parece ser conocido.

- Escanear y eliminar archivos adjuntos de correo electrónico sospechosos; asegúrese de que el archivo adjunto escaneado sea su "tipo de archivo verdadero" (es decir, la extensión coincide con el encabezado del archivo).

- Escanear todo el software descargado de Internet antes de ejecutarlo.

Añadir nuevo comentario