RAMNIT, EL VIRUS QUE ROBA TUS CREDENCIALES BANCARIAS

Foto: Pixabay

El gusano Ramnit, detectado por primera vez en el 2011, es una avanzada herramienta que los antivirus no detectan y que afecta a Windows.

Los ciberdelincuentes monitorean la navegación que la víctima realiza en la web hasta que visita bancos online, es ahí cuando roban cookies de inicio de sesión, escanean discos duros, acceden de forma remota y recopilan credenciales de acceso FTP; a través de estas técnicas roban usuarios y contraseñas de inicio de sesión, con el objetivo robar dinero de cuentas bancarias.

Se cree que la forma de propagación se realiza mediante enlaces de confianza enviados a través de correos electrónicos de phishing o mediante redes sociales, También se ha detectado el uso servidores FTP públicos para la distribución del malware.

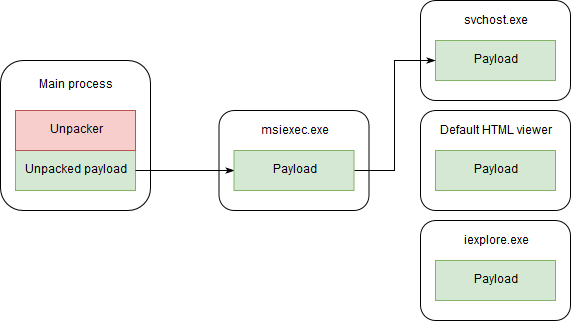

¿Qué proceso siguen?

La forma de funcionar de este malware es crear una cadena de procesos en donde inyectan su código. En la siguiente gráfica se muestra la cadena de procesos, empezando en el cuadrante “msiexec.exe” donde se utiliza una técnica de vaciado de procesos y al ejecutarse el malware intenta crear uno de los siguientes procesos para inyectar su carga útil. Es en el último recuadro de esta cadena donde se realizan las principales acciones maliciosas.

Ramnit hace que los equipos infectados operen como una botnet centralizada, la botnet puede controlar todos los ordenadores/servidores infectados de forma remota, aunque su arquitectura implica la división en otras redes independientes.

Ha empezado a llamar la atención ahora debido a que entre mayo y julio infectó a más de 100.000 ordenadores.

¿Cómo combatirlo?

Existe una serie de herramientas que la Oficina de Seguridad del Internauta (OSI) nos proporciona para limpiar tu equipo de botnets. Recomiendan que se utilicen herramientas de seguridad en los dispositivos como un cleaner que puedes descargar en su página.

Fuente: Rincón de la Tecnología

Añadir nuevo comentario