Hallan oculto un backdoor en un falso plugin de WordPress

Los investigadores de la empresa de seguridad cibernética Sucuri, han descubierto oculto una puerta trasera (backdoor), dentro del código fuente de un complemento (plugin) de WordPress disfrazado de herramienta de seguridad llamada X-WP-SPAM-SHIELD-PRO.

Los ciberdelincuentes han utilizado X-WP-SPAM-SHIELD-PRO, un complemento que nunca ha estado en los repositorios oficiales de WordPress, para aprovecharse de la reputación de un complemento legítimo y muy popular de WordPress llamado WP-SpamShield Anti-Spam, una popular herramienta anti-spam; con el fin engañar a los usuarios y hacer que añadieran el complemento falso en las instalaciones del mencionado CMS.

Los usuarios que descargaron X-WP-SPAM-SHIELD-PRO, obtuvieron una desagradable sorpresa, debido a que dentro del complemento estaba incrustada una puerta trasera construida mediante PHP (lenguaje de programación para la creación páginas web dinámicas a nivel de servidor). La principal función de la puerta trasera era permitir al atacante crear su propia cuenta de administrador dentro del sitio WordPress, permitiéndole subir ficheros al servidor, deshabilitar todos los complementos y Más.

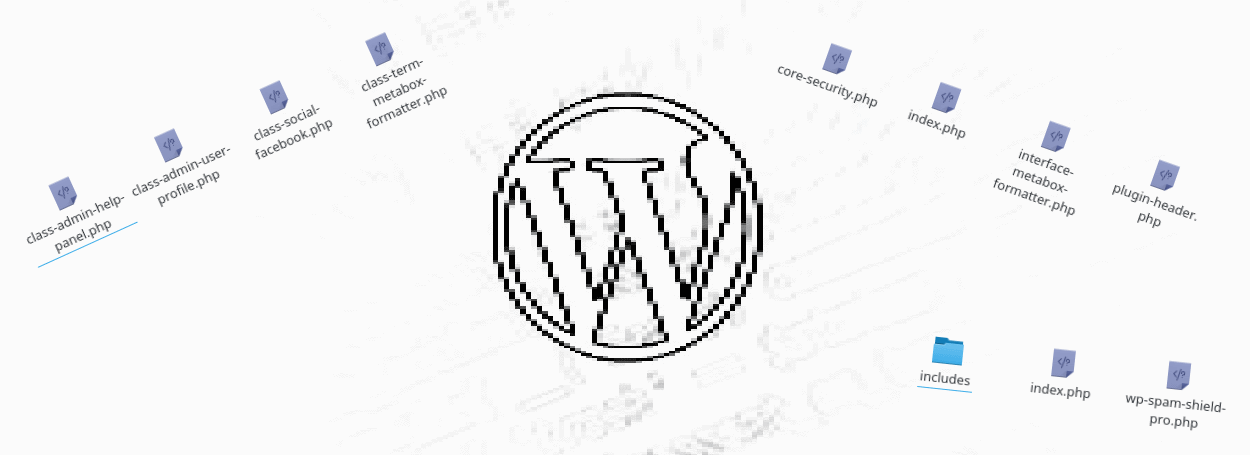

Todo el comportamiento del complemento X-WP-SPAM-SHIELD-PRO, se extendió a través de sus ficheros PHP, en los cuales se puede observar lo siguiente:

- class-social-facebook.php: se presenta como una herramienta de protección contra el spam que llega a través de las redes sociales, pero en realidad su código envía una lista de usuarios al atacante y permite la desactivación de todos los complementos. La razón para inhabilitar todos los complementos es deshabilitar cualquier componente de seguridad que bloquee el acceso a las funciones de inicio de sesión o detecte los accesos no autorizados del atacante.

- class-term-metabox-formatter.php: Envía la versión de WordPress utilizada al atacante.

- class-admin-user-profile.php: Envía al atacante una lista de todos los usuarios de tipo administrador de la instalación de WordPress.

- plugin-header.php: Agrega un usuario tipo administrador adicional llamado mw01main.

- wp-spam-shield-pro.php: realiza ping hacia el servidor del ciberdelincuente ubicado en mainwall.org, dejando saber al atacante cuando un nuevo usuario ha instalado el plugin falso. También envía datos como el usuario, la contraseña, la URL y la IP del sitio infectado. Además, incluye un código que permite al atacante subir un fichero ZIP, descomprimirlo y luego ejecutar los archivos contenidos en su interior en la instalación de WordPress de la víctima.

En el momento en que los investigadores de seguridad encontraron el plugin malicioso, el archivo ZIP ofrecido para descargar estaba corrupto, por lo que los investigadores creen que el atacante estaba implementando una versión adulterada del conocido plugin All In One SEO Pack.

Como medida de seguridad, desde WordPress recomiendan a sus usuarios instalar solo complementos desde sus repositorios oficiales, con la finalidad de evitar ataques informáticos que comprometan su información.

Fuente: BleepingComputer