Exploit ShadowPad afecta a más de 100 bancos y empresas en el mundo

Un nuevo exploit de puerta trasera ha sido encontrado en uno de los productos de la empresa NetSarang. Su nombre es ShadowPad, y entre las empresas afectadas destacan compañías farmacéuticas, empresas del sector energético y cientos de bancos en todo el mundo.

Los expertos de Kaspersky Lab han descubierto una puerta trasera plantada en un software para el control de servidores que utilizan cientos de grandes empresas de todo el mundo. Cuando se activa, esta puerta trasera permite a los atacantes descargar más módulos maliciosos o robar datos. Kaspersky Lab ha alertado a NetSarang, el proveedor del software afectado, el cual ha eliminado rápidamente el código malicioso y emitido una actualización para sus clientes.

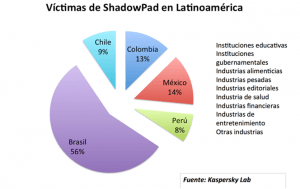

Hasta ahora, de acuerdo con la investigación de Kaspersky Lab, el módulo malicioso se ha activado en Hong Kong, mientras que el software troyanizado ha sido detectado en varios países de América Latina, incluyendo Brasil, Chile, Colombia, México y Perú. Sin embargo, el modulo malicioso podría estar latente en muchos otros sistemas en todo el mundo, especialmente si los usuarios no han instalado la versión actualizada del software afectado.

Los investigadores descubrieron la puerta trasera cuando uno de ellos se acercó a investigar un servidor cuyos nombres de dominio (DNS) eran sospechosos, ya que solicitaban datos de un sistema relacionado a las transacciones financieras.

El experto de seguridad de Kapersky Lab, Igor Soumenkov, expresó en el comunicado lo siguiente:

ShadowPad es un ejemplo de lo peligroso que puede ser un ataque a la cadena de suministros. Teniendo en cuenta el alcance y la cantidad de datos que obtienen los atacantes, lo más probable es que se reproduce una y otra vez con algún componente de software ampliamente utilizado.

Kapersky Lab logró determinar que el origen de la puerta trasera provenía del software legítimo de NetSarang, a través de un módulo malicioso agregado en una versión reciente. Lo más preocupante para los investigadores es que el software realizaba solicitudes de información cada 8 horas, algo que el NetSarang nunca planteó.

La información eliminada de estas solicitudes incluía información básica del sistema, como nombres de usuario, nombres de host y nombres de dominio. En el caso de que estos datos fueran útiles para los atacantes, el servidor de comando y control (C&C) del malware instalaría automáticamente el software de puerta trasera completo en el sistema de las víctimas.

Una vez instalado en los ordenadores, los hackers disfrutaron abiertamente del sistema para su vigilancia, creación de procesos, robos, carga de archivos o instalación de nuevos malware sin ser detectados. Sin embargo, los investigadores aún no logran determinar quién es el responsable de la creación del módulo, a pesar de que afirmaron que la técnica del ataque es muy similar a la practicada por los grupos de hackers chinos PlugX yt Winnti.

Como habiamos mencionado una vez fue detectada la puerta trasera, la empresa NetSarang lanzó una nueva actualización del software de administración de servidores sin el módulo del malware. Por su parte, los investigadores están instando a las compañías a instalar esta actualización para su protección.

Fuente: Tekcrispy

Más Información: Blog de Kaspersky