BlueBorne, el ataque que compromete a millones de dispositivos de Bluetooth

En la presente semana los investigadores en seguridad IoT (Internet de las Cosas) de Armis han descubierto varias vulnerabilidades en Bluetooth que podrían ser utilizadas para atacar a miles de millones de dispositivos, entre ellos teléfonos de IOS y Android, impresoras, televisores inteligentes y cualquier dispositivo IoT que haga uso del conocido protocolo de redes inalámbricas de corto alcance.

Según los investigadores el vector de ataque nombrado como BlueBorne, podría estar afectando a unos 5.300 millones de dispositivos en todo el mundo.

En caso de ser explotadas, - las vulnerabilidades podrían posibilitar a un atacante tomar el control de los dispositivos, propagar malware o establecer un ataque de hombre en medio para obtener acceso a datos críticos y redes sin interacción con el usuario. El ataque no requiere que el objetivo esté emparejado con el dispositivo del atacante ni de que esté visible. Debido a que el proceso de Bluetooth tiene altos privilegios sobre cualquier sistema operativo, explotar sus vulnerabilidades ofrecería un control total sobre el dispositivo -

Microsoft ya ha publicado el parche que corrige BlueBorne en los sistemas operativos Windows como parte del conjunto de parches de seguridad publicado el pasado martes. En lo que respecta a Apple, los dispositivos actualizados a la versión más reciente de iOS 10 están a salvo y Windows Phone tampoco se ha visto afectado, sin embargo, la cosa cambia sin empezamos a referirnos a Linux.

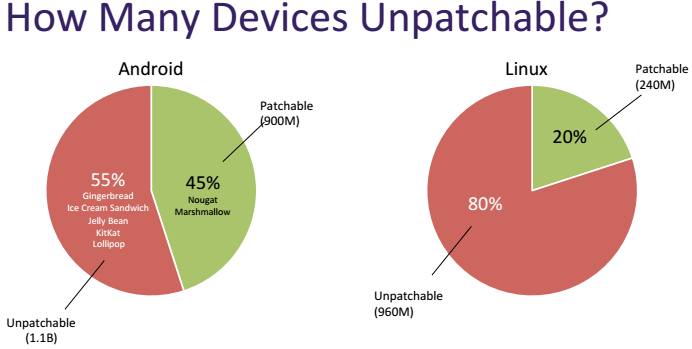

En lo que se refiere al sistema Linux para PC y servidores, conocido también como GNU/Linux, las actualizaciones que corrigen las vulnerabilidades ya están disponibles a través de los repositorios de las distribuciones con soporte (Ubuntu, Fedora, Debian… ), sin embargo, el panorama cambia radicalmente cuando nos referimos a Android, ya que según Armis, solo el 45% de los dispositivos que usan el sistema de Google se pueden parchear, ya que el resto no recibe actualizaciones por parte de su fabricante. Sí, volvemos a toparnos con los problemas de seguridad derivados del escaso soporte ofrecido por muchos fabricantes de Smartphone.

Armis ha comentado que BlueBorne es - un sueño hecho realidad para cualquier hacker -, ya que el vector de ataque puede ser utilizado para ciberespionaje, robo de datos, ransomware e incluso la creación de botnets para lanzar potentes ataques a través de dispositivos IoT, de forma muy parecida al troyano Mirai. BlueBorne parece ser una auténtica “navaja suiza” para realizar actividades relacionadas con el cibercrimen.

Para poder pasar de un dispositivo a otro, los investigadores han comentado que los atacantes podrían hacer uso de la característica Bluetooth Mesh, introducida en Bluetooth 5 y que permite a dispositivos Bluetooth interconectarse y formar grandes redes para crear estructuras más densas y elaboradas.

Los ataques mediante BlueBorne se pueden llevar a cabo de dos maneras. Una consiste en que el atacante ejecute código en los dispositivos objetivo sin ser detectado, pudiendo obtener acceso a redes corporativas, sistemas, datos, etc. La otra es creando una “Piña de Bluetooth” para poder esnifar y redirigir tráfico hacia donde quiera el atacante (lo más lógico, un servidor).

Después de una larga explicación, BlueBorne puede ser resumido en que solo requiere que el dispositivo Bluetooth (no parcheado) esté activado para ser llevado a cabo, y debido a que el protocolo se suele ejecutar con altos privilegios sobre el sistema operativo, esto abre la puerta a poder llevar a cabo ataques de todo tipo.

Armis ha publicado algunos vídeos demostrativos de BlueBorne en su canal de YouTube.

Fuentes: Muy Seguridad | Threatpost