SLocker, el ransomware para móviles

La familia SLocker es uno de los ransomware más antiguos de cifrado de archivos y de bloqueo de la pantalla del móvil y se utiliza para hacerse pasar por organismos y fuerzas de seguridad para convencer a las víctimas de que paguen el rescate que se les solicita. Sin embargo, esta familia llevaba años de escasa actividad, y, de repente ha experimentado un resurgimiento.

La variante de SLocker analizada por los expertos de Trend Micro destaca por ser un ransomware de cifrado de archivos de Android y parece tener similitudes con WannaCry, el ya famoso ransomware que puso en telade juicio la seguridad en multitud de empresas hace casi dos meses.

La muestra original capturada por Trend Micro fue nombrada “王者 荣耀 辅助” (King of Glory Auxiliary), que se hacía pasar por una herramienta de trucos para el juego King of Glory. Cuando está instalado, su apariencia era similar a WannaCry, que ya ha servido como fuente de inspiración a algunos imitadores.

Este ransomware se camufla bajo la apariencia de guías de juego, reproductores de vídeo, etc. para atraer a los usuarios a su instalación. Pero una vez ejecutado el ransomware, la aplicación cambiará el icono inicial y el nombre, junto con el fondo de pantalla del dispositivo infectado.

Trend Micro ha observado que el ransomware evita el cifrado de los archivos del sistema centrándose en los archivos descargados e imágenes, y solo cifra los archivos que tienen sufijos (archivos de texto, imágenes, vídeos). Cuando se encuentra un archivo que cumple con todos los requisitos, el hilo utilizará ExecutorService (una alternativa para Java para ejecutar tareas asíncronas) para ejecutar una nueva tarea que genera una codificación basada en el número aleatorio generado previamente. Después, el ransomware construirá la clave final para AES y cifrará los archivos.

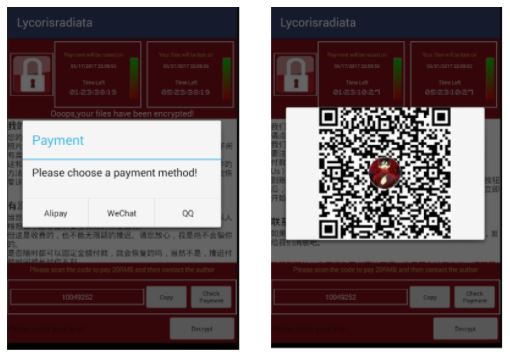

El ransomware se presenta a las víctimas con tres opciones para pagar el rescate, pero en la muestra analizada por Trend Micro, las tres llevaron al mismo código QR que pide a las víctimas que paguen a través de QQ (un servicio de pago por móvil muy popular en China). Si las víctimas se niegan a pagar después de tres días, el precio del rescate irá aumentando. El usuario es amenazado con la eliminación de todos los archivos después de una semana.

El ransomware avisa a las víctimas de que recibirán una clave de descifrado una vez hayan pagado el rescate. En su análisis, Trend Micro encontró que, si las víctimas introducen la clave y hacen clic en el botón Descifrar, el ransomware comparará la clave de entrada con el valor en MainActivity.m. Pero después de localizar MainActivity.m, encontramos que el valor es realmente el número aleatorio mencionado anteriormente más 520. Usando esto como clave y haciendo clic en el botón Descifrar descodificará los archivos.

Para mantener la información segura en los dispositivos móviles, sigue estos consejos:

- Solo instalar aplicaciones descargadas de las app stores legítimas, como Google Play

- Tener cuidado con los permisos que solicita una aplicación, especialmente los permisos que permiten a la aplicación leer / escribir en un almacenamiento externo

- Realizar copias de seguridad de los datos con regularidad, ya sea en otro dispositivo seguro o almacenada en la nube

- Instalar soluciones antivirus integrales. Las soluciones de seguridad móvil, bloquean las amenazas de las app stores antes de que se puedan instalar y causen daños a los dispositivos.

Autor: DESIREE RODRIGUEZ, Responsable Globb Security España y Francia

Fuente: Globb Security